Digitaler Selbstschutz, Selbstdatenschutz oder digitale Selbstverteidigung

Digitaler Selbstschutz, Selbstdatenschutz oder digitale Selbstverteidigung, die Begriffe prägen immer mehr die Sichtweise auf den Datenschutz aus einer anderen Perspektive. Jeder Einzelne selbst kann und sollte einige Dinge im Internet und im Umgang mit elektronischen Medien beachten, um seine Privatsphäre zu schützen. Niemand kann davon ausgehen, dass die eigenen Daten in den Unternehmen hundertprozentig geschützt oder nicht anderweitig genutzt werden. Insbesondere Onlinedienste und Datenkraken wie Google und Facebook sammeln täglich über seine Nutzer Daten, ohne dass diese es bewusst mitbekommen. Daten, die nicht gelöscht werden sollen, sondern gewinnbringend weiterverkauft werden. Hier in die Tiefe zu gehen, wäre zu viel verlangt, da die Systeme zu komplex sind. Ein paar Fakten und Daten möchten wir dennoch präsentieren, um Sie für das Thema zu sensibilisieren.

Wenn Ihnen die Privatsphäre doch etwas Wert ist und Sie nicht auf dem Standpunkt stehen, dass Sie nichts zu verbergen haben, finden Sie hier zahlreiche Tipps und Anleitungen, um selber etwas aktiv gegen den zunehmenden Missbrauch Ihrer persönlichen Daten zu unternehmen. Ziel ist es, die Internetdienste bewusster zu nutzen und eine unnötige Datenpreisgabe zu reduzieren. Als Nutzer und EU-Bürger haben Sie zudem zahlreiche Rechte, die Sie einfordern können.

Ich hab’ doch nix zu verbergen – oder?

Wer hat diesen Satz noch nie gehört? Wir hören ihn oft in Schulungen oder auch im Freundeskreis. Selbstverständlich sind wir nicht mit Kriminellen befreundet. Diese Personengruppen wissen sogar besser, wie sie sich im Internet zu schützen haben. Was würden sie allerdings sagen, wenn man ein Video ihres Toilettenganges in einem Stadion auf der großen Leinwand zeigen würde, wenn ihre Steuererklärung online gestellt wird oder ihre Nachbarn sie beim Sex filmen und die Videobilder im Internet in Echtzeit abrufbar sind? Haben sie noch nie gegen Verkehrsregeln verstoßen oder in der Steuererklärung geschummelt? Haben sie wirklich nichts zu befürchten?

Täglich hinterlassen wir zahlreiche Spuren im Internet, die vielleicht einzeln gesehen kaum von Relevanz sind. Bringt man diese zahlreichen Informationen jedoch zusammen, zeichnet sich schnell ein anderes, ein genaueres Bild zum Menschen ab.

Hinter den Kulissen spielt sich einiges mehr ab, von dem wir nichts mitbekommen. Onlinedienste wie Google und Facebook nutzen ihre Daten, um diese zu analysieren, Profile zu erstellen und diese gewinnbringend an Unternehmen weiter zu verkaufen. Das wäre grundsätzlich nicht so schlimm, wenn man wüsste, wer welche Daten über einen erhält. Die Unternehmen greifen überall in unser Leben ein, um uns „selbstverständlich“ das Leben so angenehm wie möglich zu machen. Dabei sammeln sie mehr Daten über uns, als irgendein Geheimdienst je die Möglichkeit hat. Das ist doch erschreckend. Google & Co. wissen, wo Sie sich befinden und befunden haben, mit wem Sie kommunizieren, was sie interessiert und welche Dinge Sie mögen. Sollten diese Informationen allerdings in der Zukunft nicht nur zur Werbung genutzt werden, sondern zur bewussten Meinungsbildung bzw. -manipulation, zur Verfolgung und Einschränkung der Meinungsfreiheit durch eine diktatorische Regierung oder einfach nur zur Strafverfolgung, könnte sich Ihre Anschauung sehr schnell ändern. Auf einmal können Sie als unbescholtenes Blatt im Visier stehen. Die Datenspuren, die Sie bis dahin hinterlassen haben, bleiben auf jeden Fall bis in alle Ewigkeit gespeichert. Dann ist es bereits zu spät!

Alles fängt aber schon bei der einfachen Nutzung von Onlinediensten an. In unserer Gesellschaft setzt sich immer mehr der Trend durch, das eigene Leben öffentlich zu machen, damit die Freunde, aber auch Unbekannte, an diesem teilhaben können. In Facebook, Google+, Instagram, Snapchat … werden Bilder, Informationen und Emotionen hochgeladen, die sich vielleicht auch einmal negativ auf ihr weiteres Leben auswirken können, wenn es die Falschen lesen. So nutzen Einbrecher gern die geposteten Informationen zu einem Urlaub, um leerstehende Häuser ausfindig zu machen oder Informationen auf Facebook werden ausgewertet, um zu stalken oder sich Freundschaften zu erschleichen. So endete die Onlinebekanntschaft der Australierin Nona Belomesoff 2010 mit dem Tod.

Fälle von Datenmissbrauch und -irrtümern

- Wer nichts zu verbergen hat, hat nichts zu befürchten.

- Der Staat missbraucht seine Sicherheitsbefugnisse nicht.

- Die dafür zuständigen Mitarbeiter halten sich strikt an das Gesetz.

- Überwachung hat für die Betroffenen keine negativen Folgen.

Auf der Webseite www.daten-speicherung.de finden sie eine Liste von Gegenbeispielen, die zeigt, warum die ausufernde Datensammlung und Überwachung niemandem egal sein kann.

So nahmen sich ein junger Navy-General und 38 weitere Personen aus England das Leben, nachdem sie aufgrund von Datenspuren beschuldigt und teilweise verurteilt worden waren, sich Kinderpornografie beschafft zu haben. Der junge Navy-General war vom Dienst suspendiert worden, obwohl sich die Vorwürfe gegen ihn in den Ermittlungen zuvor nicht erhärtet hatten (Quelle). Im April/Mai 2007 stellte sich heraus, dass ein großer Teil der 7.000 verdächtigen Briten Opfer von Kreditkartenbetrügern waren, darunter wohl auch mehrere der Menschen, die sich das Leben genommen hatten. Ihre Kreditkartendaten waren „gephisht“ und dann benutzt worden, um bestimmte Sites zu besuchen, unter denen auch Kinderporno-Sites waren.

Anonym im Internet

Mit jedem Besuch einer Webseite verraten sie dem Webseitenbetreiber, aber auch vielen anderen ihre IP-Adresse, ihren Standort, ihren genutzten Browser und wenn es schlecht läuft viele persönliche Informationen. Wir möchten ihnen nachfolgend Tipps geben, wie sie beim Surfen die ungewollte Datenweitergabe reduzieren können oder sich sogar anonym im Netz bewegen können.

Kennen Sie Google Analytics?

Wenn „Nein“, dann sind sie nicht der oder die Einzige. Die meisten Webseitenbetreiber setzten Google Analytics als Webseitenoptimierungstool ein, um die Nutzer besser zu identifizieren und sie über den Weg auf den Internetseiten zu verfolgen. So erhalten die Webseitenbetreiber zusätzliche Informationen zu ihrem Standort, Geschlecht und Alter. Leichter machen sie es den Diensteanbietern, wenn sie bei Google bereits angemeldet sind. Als Nebeneffekt erhält auch Google ihre Daten, um das Gesamtbild zu ihrer Person zu vervollständigen. Bei der Summe der von ihnen besuchten Internetseiten bekommt Google schnell ein klares Bild von ihren Interessen, Bedürfnissen und Vorlieben. Schützen können Sie sich davor, indem sie für jeden von ihnen genutzten Browser ein Add-on installieren, was Google Analytics deaktiviert. Das Add-on können sie unter https://tools.google.com/dlpage/gaoptout?hl=de aufrufen und installieren.

Heute schon gegoogelt?

Die Suchmaschine von Google wird in Deutschland von 95 Prozent der Nutzer besucht. Haben sie sich aber schon mal gefragt, wie viele Daten Google täglich über uns speichert? Google speichert täglich etwa 24 Petabyte, Daten die sich aus Suchanfragen, E-Mails, Voice-Mails, Fotos, Videos, Dokumente und Standorten zusammensetzen. Das sind 1 Million Gigabyte oder 1000 Terrabyte. Um das Ganze in Relationen zu setzen: Würde man sämtliche Daten, die Google an einem Tag speichert, in Buchform drucken und diese aufeinanderstapeln, ergäbe der Stapel die halbe Strecke zum Mond.

Google speichert jede Suchanfrage und versucht diese einem Profil zuzuordnen. Das kann zeitgleich oder später geschehen. Die Suchanfragen werden möglichst personalisiert. Mit der Suchanfrage werden bevorzugte Links angeboten, wofür die Unternehmen bei jedem Klick auf den Link Geld bezahlen. 80 Prozent des Umsatzes von Google werden so über die Suchmaschine generiert. Als Nutzer ist der Dienst allerdings auch nicht kostenfrei, sie bezahlen teuer mit ihren Daten. Dabei gibt es Suchmaschinen, die darauf verzichten, die IP-Adresse zu speichern.

DuckDuckGo unterhält einen Suchindex, speichert nach eigenen Angaben keine IP-Adressen und leitet Suchanfragen so weiter, dass die Zielseite keine Informationen über Suchbegriffe erhält, die Sie eingegeben haben. Darüber hinaus kann man via Kürzel verschiedene Websites bequem direkt ansurfen. Wenn es möglich ist, leitet DuckDuckGo immer auf Seiten mit „HTTPS“-Verschlüsselung um – ähnlich wie das Firefox-Plugin „HTTPS-Everywhere“. DuckDuckGo arbeitet mit verschiedenen Online-Shops zusammen und erhält Geld, wenn Suchanfragen zum Kauf führen.

eTools.ch ist eine Metasuchmaschine, die verspricht, keine persönlichen Daten zu speichern.

MetaGer speichert nach eigenen Angaben weder Ihre IP-Adresse, noch den „Fingerabdruck“ Ihres Browsers, verzichtet auf Tracking und bietet einen Zugang über das anonyme Tor-Netzwerk.

Kennen Sie Tor?

Wenn sie möchten, dass die Spuren, die sie im Internet hinterlassen, nicht auf sie zurück verfolgbar sind, empfehlen wir das Anonymisierungsnetzwerk Tor. Die Tor-Software garantiert ihnen das anonyme Surfen im Netzwerk, indem es Ihre Anfragen über eine Kette mehrerer Server im Internet weiterreicht. Dieses „Zwiebelsystem“ von Tor funktioniert mit drei Phasen. Ihr Computer baut eine verschlüsselte Verbindung zum ersten Server auf. Durch diese verschlüsselte Verbindung baut Ihr Computer dann eine weitere verschlüsselte Verbindung zu einem zweiten Server auf, dann nochmal das gleiche zu einem dritten Server, dem sogenannten Exit-Node (Ausgangknoten). Die Server werden relativ zufällig aus der Menge aller Torserver (5.000 Server) ausgewählt. In dieser Verbindung kennt jeder der Server nur den Vorgänger und Nachfolger.

Das Tor Project wurde 2004 als Projekt des U.S. Naval Research Laboratory ins Leben gerufen und finanziert, mit Unterstützung der Electronic Frontier Foundation und dem Außenministerium der USA. Es sollte politisch Andersdenkenden und Verfolgten in diktatorischen geführten Ländern eine sichere Möglichkeit geben, sich zu organisieren und zu kommunizieren. Somit ist es denjenigen möglich, die Strafen befürchten müssten, über soziale Netzwerke zu kommunizieren bzw. Nachrichten aus dem Ausland abzurufen, ohne erkannt zu werden. Wenngleich die Tor-Software weitestgehend unbekannt ist, kann diese kostenfrei unter www.torproject.org heruntergeladen und problemlos installiert werden. Auch in den App Stores befindet sich das Anonymisierungstool zur Nutzung auf dem Smartphone.

Manchmal steckt der Teufel im Detail. Sie sollten sich nie zu sicher fühlen, auch wenn Sie über Tor surfen. Sobald Sie sich zum Beispiel in einem Forum mit Ihrem Benutzernamen einloggen oder einen anderen Dienst nutzen, der Ihnen zuzuordnen ist, ist die Anonymität aufgehoben. Zudem lässt auch der verwendete Browser über den Browserfingerabdruck Rückschlüsse auf Sie zu. Der auf Firefox basierende Tor Browser unternimmt einiges, um diese Risiken zu minimieren. Nutzen Sie ihn!

Wer im Internet surft, sollte mehrere Browser verwenden.

Der Tor-Browser ermöglicht zwar das anonyme Surfen, dennoch hinterlässt jeder Browser einen Fingerabdruck. Zusammen mit dem Einloggen auf einer Webseite mit den eigenen Nutzerdaten können so Rückschlüsse auf Ihre Identität gezogen werden. Über die Kombination von Browserversion, Betriebssystem, Plugins (nicht zu verwechseln mit Add-Ons/Erweiterungen) Bildschirmauflösung und installierte Schriftarten kann für jeden Browser eine Art Fingerabdruck erstellt werden. In den meisten Fällen ist dieser Fingerabdruck einzigartig, weil er aus über 50 Merkmalen erstellt wird. Da normalerweise das eigene Smartphone oder der eigene PC benutzt wird, ist über diesen Browserfingerabdruck der jeweilige Nutzer für viele identifizierbar. Ein Projekt der Electronic Frontier Foundation nennt sich Panopticlick. Hier können sie ihren Browser überprüfen, den Fingerabdruck erstellen und Gegenmaßnahmen ergreifen.

Nervende Werbeanzeigen

Werbeanzeigen können nicht nur nerven, häufig werden über Werbebanner auch Cookies abgelegt und damit Daten über das Surfverhalten gesammelt. Mit der Browsererweiterung uBlock Origin für Firefox (auch Firefox for Android), Chrome, Opera oder Safari wird Werbung und andere unerwünschte Inhalte blockiert, sodass sie ungestört surfen können. Nach der Installation gelangen Sie mit einem Klick auf das uBlock-Logo rechts oben im Browser auf die Übersicht. Möchten sie auf einer Website trotzdem Werbung angezeigt bekommen, können sie diese per Knopfdruck aktivieren.

Viele verwenden „Adblock“ oder „AdBlock Plus“, Browsererweiterungen, die ähnlich wie uBlock arbeiten, jedoch in Kritik geraten sind. Berichten zufolge haben Google, Amazon, United Internet und andere insgesamt 30 Millionen US-Dollar an „AdBlock Plus“ gezahlt, damit ihre Werbeanzeigen trotz Werbeblocker doch angezeigt werden.

Wer schnüffelt noch mit?

Ein Großteil der heutigen Webseiten bindet Inhalte wie Schriftarten, Werbung, Webstatistik-Tracker, Bilder, Videos und andere Ressourcen von Drittanbietern wie Google, Facebook, Twitter und einigen großen Content Distribution Networks (CDN) ein. Wen es interessiert, mit welchen Diensten die besuchte Webseite verbunden ist, um Licht ins Dunkel zu bringen, kann die Erweiterung Lightbeam für den Firefox-Browser nutzen. Diese stellt die Verbindungen zwischen einzelnen Webseiten graphisch dar.

Nach der Installation gelangt man mit einem Klick auf das Lightbeam-Logo rechts oben im Browser auf die Übersicht. Neben dem Aufzeichnungszeitraum und den direkt aufgesuchten Webseiten werden auch die Seiten von Drittanbietern aufgelistet und die Verbindungen in einem Netzwerk-Graphen dargestellt. Besonders wenn Cookies und Skripte von Drittanbietern im Browser nicht deaktiviert wurden, werden Sie über die Verknüpfung von vermeintlich unabhängigen Webseiten erstaunt sein.

Guter Cookie, böser Cookie

Auch wenn der Einsatz von Cookies nicht die einzige Technologie ist, um Nutzer zu identifizieren, kann durch einen bewussten Umgang mit Cookies der Grundstein für anonymeres Surfen im Web gelegt werden. Die Einstellung, wie der Browser mit Cookies umgeht, können mit wenigen Klicks ganz einfach angepasst werden.

Cookies können viel über unser Surfverhalten verraten, denn in Cookies verstecken sich Informationen, die angesurfte Seiten auf Ihrem PC ablegen: Setzt eine Werbe- oder Analysefirma als Drittanbieter auf einer Seite einen Cookie und sie besuchen mehrere Webseiten, auf denen diese Firma eingebunden ist, kann die Firma bereits diesen Teil ihres Surfverhaltens erfassen. Diese Cookies sollten Sie in jedem Fall in ihrem Browser blockieren. Suchen sie unter den Einstellungen im Browser die Cookie-Optionen und blockieren sie Cookies und Websitedaten von Drittanbietern. Zusätzlich sollten Lokale Daten beim Beenden des Browsers gelöscht werden.

Kekse

Kekse: Nicht nur in der Adventszeit schmecken sie lecker, aber in zu großen Mengen bereiten sie uns Bauchschmerzen. Ähnlich verhält es sich mit den sogenannten Cookies im Browser. Cookies sind kleine Textdateien, die auf der Festplatte des Internetnutzers beim Surfen gespeichert werden, wenn dessen Browser eine Webseite lädt. Bei einem erneuten Besuch der Webseite können die in den Cookies enthaltenden Informationen abgerufen werden. Dadurch kann der Internetbesucher wiedererkannt und Informationen über ihn gespeichert werden, wie etwa für welche Themen oder Produkte er sich interessiert. Die Lebensdauer des Cookies wird vom Serverbetreiber bestimmt und kann so den Internetbesucher über Monate und Jahre hinweg beobachten.

Notwendige Cookies werden dazu benötigt, um wesentliche Funktionen der Website sicherzustellen. Wir sprechen in diesem Fall von First Party Cookies. Dazu gehören zum Beispiel:

- dass der Besucher nach einem erfolgten Login bei späteren Sitzungen auf der gleichen Website wiedererkannt wird.

- dass der Besucher innerhalb einer Sitzung, Produkte in einen Warenkorb legen kann und die Transaktion nicht „vergessen“ wird.

- dass die Webseite für einen Nutzer korrekt dargestellt wird.

Tracking-Cookies stellen sicher, dass Unternehmen über Tools, wie Google Analytics, Matomo (Piwik), aber auch Optimierungstools wie Visual Website Optimizer oder Google Optimize Nutzerverhalten Webseiten analysieren können. Das Ziel dieser Tracking-Cookies ist somit die Webanalyse oder das A/B-Testen, um Kampagnen oder die Nutzererfahrung zu optimieren. In der Google-Welt findet man im Wesentlichen diese Tracking-Cookies.

- Google Analytics Tracking Cookie (First Party Cookie)

- Google Ads Conversion Cookie (Third Party Cookie)

Tracking-Cookies sind ein verbreitetes Mittel, den Besucher einer Website zu markieren, um ihn später wiedererkennen zu können. Sie werden zudem dazu genutzt, das Surfverhalten eines Besuchers über einen längeren Zeitraum auch ohne explizite Anmeldung durch den Benutzer auf einer Webseite und über mehrere Webangebote hinweg zu beobachten. Sie liefern dem Marketing nützliche Informationen. Die Gesamtheit dieser Informationen liefert ein klares Bild zu den Interessen des Webseitenbesuchers. Es kann nämlich nicht nur nachverfolgt werden, wofür er sich innerhalb einer Webseite interessiert, sondern über mehrere Webseiten hinweg. Sogenannte Third Party-Cookies erlauben somit die Erstellung von umfangreichen Nutzerprofilen und bilden einen Teil der User Journey im Internet, also die einzelnen Etappen, die ein Kunde durchläuft, bevor er sich für den Kauf eines Produktes entscheidet, ab.

Ein Third Party-Cookie wird durch einen Dritten gesetzt, also nicht durch die eigentliche Webseite, auf der man sich gerade befindet. Es ist also möglich, dass während des Besuchs einer Webseite sowohl First Party-Cookies als auch Third Party-Cookies gespeichert werden. Third Party-Cookies werden häufig von Werbetreibenden gespeichert, die Werbung auf der besuchten Webseite schalten.

Das Problem: Der Otto-Normalwebseitenbesucher erkennt nicht, dass im Hintergrund Daten über ihn gesammelt und ausgewertet werden, dass Profile über ihn erstellt, ausgewertet und ggf. weiterverkauft werden, um direkten Einfluss auf seine Entscheidungen zu nehmen. Hinzu kommt, dass diese Datensammlung nur über Advertising-Tools von weiteren Drittanbieter, wie Google Ad, angeboten werden, die somit ebenfalls Daten erhalten und nutzen. Am 01. Oktober 2019 hat nun der Europäische Gerichtshof ein Grundsatzurteil zur Verwendung von Cookies getroffen. Mehr dazu hier.

Die EuroPriSe (kurz für European Privacy Seal, englisch für „Europäisches Datenschutz-Gütesiegel“) hat in einem Positionspapier folgende Anwendungsfälle definiert:

Verwendung einer Session-ID | Cookies werden von einem Diensteanbieter (Webseitenbetreiber) verwendet, um mehrere zusammengehörige Anfragen eines Nutzers zu erkennen und einer Sitzung zuzuordnen. Der Vorteil für den Nutzer ist, dass er sich nicht jedes Mal mit Benutzernamen und Passwort erneut anmelden muss. Ein Beispiel dafür ist Online-Banking.

Elektronischer Einkaufskorb | Im elektronischen Geschäftsverkehr werden Cookies typischerweise verwendet, um dem Nutzer eines Webshops einen elektronischen Einkaufskorb anzubieten. Ein Beispiel dafür ist Amazon, wo neben dem Einkaufskorb zusätzlich die besuchten Produkte gespeichert werden.

Behavioral Advertising | Werden Cookies für die gezielte Werbung eingesetzt, funktionieren diese so, dass beim Aufruf einer Webseite, z.B. über Pizzerien eine Internetwerbefirma auf dem Computer des Nutzers ein Cookie mit der Information speichert, dass der Nutzer diese Webseite besucht hat. Ruft der Nutzer zu einem späteren Zeitpunkt eine andere Webseite auf, die auch Werbung anzeigt, die von einer Internetwerbefirma geschalten wird, so liest die Internetwerbefirma das Cookie aus dem Computer in Sekundenbruchteilen wieder aus und zeigt im Werbefenster der Webseite gezielte Werbung über eine andere Pizzeria in der Nähe an. Durch die Beobachtung des Surfverhaltens eines Nutzers ist es möglich, ein genaues Nutzerprofil zu erstellen. Das Argument, dass viele Internetdienste für die Nutzer nur umsonst angeboten werden können weil die gezielte Werbung die einzige Finanzierungmöglichkeit darstellt, kann man hier nicht gelten lassen, auch in diesem Fall ist die Zustimmung beim Nutzer einzuholen.

Die Information und Einwilligung zur Verwendung personenbezogener Cookies muss vor dem Setzen des Cookies erfolgen. Ein denkbares Instrument ist ein Consent-Manager. Bei dem ersten Besuch der Webseite dürfen im Browser des Besuchers erst nach seiner Einwilligung diverse Marketing- und Trackingcookies gesetzt werden. Ohne aktive Einwilligung keine Cookies.

Spuren im Netz

Dass man beim Surfen Spuren im Netz hinterlässt, ist kaum zu verhindern. Aber über Browsereinstellungen, Anonymisierungstools, Web-Suchmaschinen und Browser-Anwendungen kann man die ungewollte Verbreitung seiner Daten im Netz beeinflussen und minimieren.

Was ist Tracking?

Die meisten Internetseiten sind heute mit Trackern versehen, da die Marketingabteilungen ein maßgeschneidertes Angebot im Internet präsentieren möchten, leider oft ohne die Persönlichkeitsrechte der Nutzer zu berücksichtigen. Ganz unbemerkt werden so winzige, transparente Bildchen (Zählpixel, Beacons, Webbugs) oder JavaScript-Schnipsel auf den Webseiten platziert. Zählpixel sorgen dafür, dass ein Webserver-Logeintrag auf einem dritten Server stattfindet. Ungleich neugieriger sind JavaScript-Tracker: Die im Browser eingebaute Programmiersprache kann noch viel mehr Informationen ermitteln – so viele, dass Sie damit oft eindeutig identifiziert werden können. Webstatistik-Dienste wie das allgegenwärtige Google Analytics sammeln Daten mittels solcher Tracker.

Richtig problematisch wird es, wenn derselbe Datensammeldienst von vielen Webseitenbetreibern eingebunden wird, denn dann werden Sie wirklich transparent. Neben Google Analytics setzen auch die Internetwerbefirmen Tracker ein. Um Sie auch ganz sicher wiederzuerkennen, setzen diese zusätzlich Cookies auf Ihrem Rechner ab. Add-ons bieten die Möglichkeit, einzelne Inhalte und Analysetools freizuschalten.

Hinweis | Den Online-Werbemarkt teilen sich zurzeit vor allem DoubleClick (gehört Google) und Facebook Exchange (FBX). Twitter hat auf diesem Markt steigende Bedeutung. Weitere Tracker sind Nugg.Ad und ChartBeat.

Datenkraken

Ausgerechnet die Betreiber der größten „sozialen Netzwerke“ sind auch die größten Werbefirmen, Datensammler und -händler. Selbst wenn Sie „Social Media“-Schaltflächen nicht aktiv benutzen, werden Daten an Facebook, Google, Twitter und andere versendet, die Ihre Surfgewohnheiten zu einem Profil verknüpfen können. Und falls Sie bei diesen Firmen selbst ein Social-Media-Profil pflegen, wird das natürlich alles zusammengeführt.

Alternativen Google Analytics

Wie verhindern Sie Tracking!

Mit einem Klick kann man im Browser die Do-Not-Track-Funktion aktivieren. Damit übermitteln Sie Webseiten den Wunsch, nicht getrackt zu werden. Das funktioniert bei Google Chrome genauso wie bei Firefox, Opera, Internet Explorer und Safari.

Privatsphäre-Funktion der Browser sollten genutzt werden. Die heißt bei Chrome „Inkognito-Modus“, bei Firefox und Safari „privates Fenster“ bzw. „privates Surfen“ und beim Internet Explorer „InPrivate Browsen“. Surft man nun „privat“, speichert der Browser keinen Verlauf, keine Cookies und keine Such- und Formulareingaben. Der private Modus von Firefox und der Inkognito-Modus von Chrome sind in erster Linie dafür gedacht, auf Ihrem eigenen Computer so wenige Spuren wie möglich zu hinterlassen. Diese Funktion zu nutzen ist also dann sinnvoll, wenn auch andere Personen Ihren Computer verwenden.

Installieren Sie einen Werbeblocker wie uBlock Origin und aktivieren Sie darin auch Anti-Tracking-Filterlisten (z.B. EasyPrivacy).

Installieren Sie ein Anti-Tracking-Add-on, wie Ghostery für Firefox. Ghostery steht allerdings seit einiger Zeit in der Kritik, denn wer das Feature „Ghostrank“ aktiviert sendet Daten über die gefundenen Tracker an den Ghostery-Inhaber Evidon. Das Unternehmen nutzt diese Daten, um anderen Firmen Software rund um Tracking zu verkaufen. Inzwischen gibt es ausgezeichnete Open-Source-Alternativen, wie Disconnect, PrivacyBadger für Firefox oder Chrome (Dieses Add-on erkennt Tracker daran, dass sie auf mehreren Websites vorkommen, und bietet Ihnen an, sie zu blockieren.) sowie die Add-Ons NoScript für Firefox und ScriptSafe für Google Chrome. Diese blocken nicht nur ausgewählte Tracker, sie blocken jede Art von JavaScript, Java, Flash und anderen Plugins auf Webseiten. Das verhindert zwar effektiv Tracking, führt aber auch genauso oft zum Zusammenbruch der jeweiligen Seite.

Nach dem Installieren von NoScript werden diese Inhalte grundsätzlich blockiert, können aber mit einem Klick für einzelne Webauftritte, denen Sie vertrauen (z.B. beim Onlinebanking), wieder zugelassen werden. Sie können entscheiden, ob die Inhalte lediglich einmalig erlaubt werden, oder ob Sie die Seite zu einer sogenannten Whitelist hinzufügen; das bedeutet, dass Inhalte dauerhaft angezeigt werden, ohne dass Sie es bei jedem Besuch bestätigen müssen.

Mit der Installation der vorgestellten Add-Ons gehen zunächst einige Einschränkungen einher. Bei Seiten, auf denen zuvor alles „reibungslos“ funktionierte, müssen Sie nach und nach die einzelnen Inhalte freigeben, das kann manchmal nerven. Sie können aber Freigaben jederzeit zurücksetzen. Schon nach kurzer Zeit werden Sie besser einschätzen können, welche Inhalte wirklich gebraucht werden und welche sie getrost unterdrücken können.

Es muss nicht immer die Dropbox sein!

Datenspeicherung in der Cloud – Alternativen zu Dropbox

Wer schon eimal ausprobiert hat, wie praktisch das Tool für die tägliche Arbeit ist, will kaum wieder darauf verzichten. Bei Dropbox gibt es bei Registrierung 2 GB kostenfreien Cloud-Speicher.

Vorteil von Dropbox: Ihre Daten sind nach Eingabe Ihres Passworts überall via Browser oder App verfügbar. Dropbox verspricht Sicherheiten wie eine 256-Bit Advanced Encryption Standard (AES) Verschlüsselung, eine Transportverschlüsselung für die Übertragung der Daten (Secure Sockets Layer (SSL)/Transport Layer Security (TLS)) sowie einen sicheren Tunnel, der durch eine AES-Verschlüsselung mit mindestens 128 Bit geschützt ist.

Dennoch bleibt ein bitterer Beigeschmack, wenn man daran denkt, dass man zum Teil höchst vertrauliche und persönliche Daten einem amerikanischen Unternehmen anvertraut. Aus Sicht des Datenschutzes und der Informationssicherheit sollten diese Daten niemals, oder nur zusätzlich verschlüsselt, in der Dropbox gespeichert werden. Seit den Enthüllungen von Edward Snowden wissen wir, dass andere staatliche Einrichtungen diese Daten mitlesen und für ihre Interessen auswerten können.

Cloud Computing – Made in Germany

Wer nach sicheren Alternatien zu Dropbox sucht, kann ohne Probleme auf Dienstleister in Deutschland zurückgreifen. So bietet die Magenta Cloud von der Telekom für den privaten Bereich die gleichen Funktionalitäten und Sicherheiten an. Bei der Registrierung gibt es sogar 10 GB kostenfreien Speicher dazu. Für den betrieblichen Einsatz eignet sich eher HiDrive Online-Speicher von Strato, wenn man auch personenbezogene Daten speichern möchte. Im Rahmen des Datenschutzgesetzes stellt die Strato zu diesem Dienst eine Datenschutzvereinbarung nach Art. 28 DSGVO zur Verfügung.

TeamDrive ist eine weitere Alternative aus Deutschland. Es wird in Hamburg entwickelt und wurde mit dem Datenschutzgütesiegel des Unabhängigen Landeszentrums für Datenschutz Schleswig-Holstein ausgezeichnet. Bei der Registrierung bietet das Unternehmen 2 GB kostenfreien Cloudspeicher an, für 59,50 €/Jahr kann die Speicherkapazität auf 10 GB erhöt werden. Teamdrive kann die Daten auch mit einem eigenen Server synchronisieren. So kann man den Server-Teil der Software auf einem eigenen Server installieren und damit die Kontrolle über die Daten behalten. Die Daten werden sogar per Voreinstellung verschlüsselt gespeichert.

Ein kostenfreies E-Mail-Konto bezahlt man somit wieder einmal mit seinen Daten.

Bei der Wahl des E-Mail Anbieters lohnt es sich einmal genauer nachzudenken. Denn je vertrauenswürdiger der Anbieter des E-Mail-Postfachs, desto weniger Ärger gibt es mit Werbung, angelegten Werbeprofilen und Scoring. Zu bedenken ist bei der Wahl auch, dass sich jedes Unternehmen finanzieren muss. Ein kostenfreies E-Mail-Konto bezahlt man somit wieder einmal mit seinen Daten.

Bei E-Mail Anbietern wie web.de, GMX und Gmail ist der Nutzer nicht vor einer automatisierten Auswertung sicher. Gmail durchsucht automatisiert sämtliche E-Mails inklusive Inhalte und benutzt die Daten für ein individualiertes Marketing, inhaltlich passende Werbung und gibt diese im Zweifelsfall auch weiter. Dabei werden auch Inhalte von Mails durchstöbert, die von anderen Postfachdiensten abgeschickt wurden.

Zur United Internet AG gehören unter anderem GMX, Web.de sowie 1&1. Neben der Werbung beim Mailabruf nerven natürlich die oberflächlichen „Nachrichten“ auf den Webportalen. GMX gewann zudem schon im Jahr 2000 den BigBrotherAward in der Kategorie Kommunikation. Im Mai 2015 startete die United Internet AG eine Kampagne gegen Werbeblocker wie AdBlock.

Auf dem YouTube-Kanal und Blog von Privacy Tutor bringt das Team um Alexander technische Themen einfach verständlich auf den Punkt. Gemeinsam mit dem SWR wurden verschiedene E-Mail-Anbieter unter die Lupe genommen und einen Ratgeber erstellt, unter welchen Kriterien du einen sicheren E-Mail-Dienst auswählen kannst.

Welche Postfächer sind vertrauenswürdig?

Anbieter wie StartMail, Posteo oder mailbox.org bieten werbefreie und datenschutzfreundliche Postfächer. In jedem Fall sollten Sie die Nutzungsbedingungen genau lesen und bei Unklarheiten nachfragen. Wie kompetent und freundlich die Anbieter sind, lässt sich auch mit einem Anruf oder in den Foren herausfinden. Ein weiteres Qualitätsmerkmal sind die Transparenzberichte, die einige Anbieter veröffentlichen.

Was kann der eigene Internetprovider?

Mit der Auswahl eines Internetproviders erhält man ein Dienstleistungspaket, in welchem oft viele Leistungen enthalten sind, die nicht genutzt werden. So bieten die Provider oft im Vertrag eine inklusiv-Domäne mit an. Diese Möglichkeit sollte man nutzen, um eine eigene Internetdomäne (z.B. meineWunschdomäne.de) über das Nutzerkonto des Providers anzumelden. Ist dieses geschafft, so lassen sich im Nutzerkonto individuelle E-Mail-Adressen einrichten. Nun können über E-Mail-Programme wie Outlook, Windows Live Mail, Thunderbird oder SeaMonkey die E-Mail-Accounts direkt auf dem PC oder Smartphone eingerichtet und beim Internetprovider abgerufen werden.

E-Mail Verschlüsselung muss nicht schwer sein

Wozu brauchen Sie eine E-Mail Verschlüsselung?

In vielen Unternehmen und Organisationen gehört die E-Mail Kommunikation mit Kunden und Geschäftspartnern zum Tagesgeschäft. So tauscht die Personalabteilung Mitarbeiterdaten mit der externen Lohnbuchhaltung aus, die Geschäftsleitung versendet Angebote und Verträge an Kunden oder die IT versendet Zugangsdaten. Täglich werden so höchst vertrauliche Daten durch die ganze Welt geschickt. Was die meisten Nutzer allerdings nicht wissen, die Versendung einer E-Mail ist zu vergleichen mit dem Transport einer Postkarte.

Die E-Mail Verschlüsselung dient dem Schutz, vertrauliche Daten zu versenden und stellt die Authentizität des Absenders sicher. Das heißt, die Nachricht ist nur für diejenigen lesbar, für die sie bestimmt ist. Obwohl die meisten Provider bereits eine TLS-Transportverschlüsselung anbieten reicht das nicht aus, um vertrauliche Daten zu versenden. Wenn eine gewollte oder ungewollte Datenoffenbarung von sensiblen Daten gegenüber Unbefugten oder eine Wirtschaftsspionage verhindern werden soll, ist eine End-zu-End Verschlüsselung unumgänglich. Was nämlich selten beachtet wird, auch der E-Mail Anbieter schaut in die E-Mails rein, durchsucht sie vorrangig nach Spam-Inhalten, wertet aber auch gern die Inhalte für eigene Zwecke aus, wie Anfang 2016 bekannt wurde.

Befragte Unternehmen äußern sich oft zum unverschlüsselten Versenden von E-Mails so:

- Meine Daten interessieren sowieso niemanden.

- Der Geheimdienst kann doch trotzdem mitlesen.

- Verschlüsselung ist kompliziert und unpraktisch.

Alle drei Aussagen sind falsch. Die Hürden für den Missbrauch von Daten und Systemen von innen wie von außen sollten durch technische und organisatorische Maßnahmen möglichst hoch gesetzt werden. Durch den Einsatz vorhandener, bezahlbarer und praktikabler Lösungen für Datenverschlüsselung lassen sich die Angriffsschwellen schnell und einfach erhöhen.

Welches Verschlüsselungsverfahren wähle ich?

Zur PKI-basierten E-Mail-Verschlüsselung haben sich zwei Standards etabliert: S/MIME (Secure/Multipurpose Internet Mail Extensions) und OpenPGP (Pretty Good Privacy). Beide nutzen im Grunde die gleichen kryptografischen Verfahren. Sie unterscheiden sich jedoch in der Zertifizierung der öffentlichen Schlüssel und damit in den Vertrauensmodellen.

Beide Standards sind nicht zueinander kompatibel – das bedeutet, Anwender des einen Verfahrens können keine signierten oder verschlüsselten Nachrichten mit Anwendern des anderen Verfahrens austauschen. Erfragen Sie bei Ihren wichtigsten Geschäftspartnern, welches Verfahren sie einsetzen oder definieren Sie für Ihr Unternehmen einen Standard!

Wie kann ich E-Mails verschlüsseln?

Um die eigenen Systeme so einzurichten, dass E-Mails verschlüsselt versendet werden können, bedarf es nur wenige Schritte. Es bedarf aber der Bemühung beider Parteien, die verschlüsselt kommunizieren möchten. Innerhalb von 30 Minuten können sie es schaffen, ihr Mailprogramm zu konfigurieren, und das noch ohne Kosten zu verursachen. Die Vorgehensweise wird am Beispiel S/MIME Zertifikat Schritt für Schritt erklärt. Wie es geht, kann hier heruntergeladen werden. Viel Erfolg.

Unser besonderer Tipp

Die Firma REDDOXX bietet seit 2019 eine E-Mail-Verschlüsselung für Jedermann an. Das Verfahren basiert auf eine PGP-Verschlüsselung, in welcher sich der Nutzer mit seiner E-Mail Adresse und einem Passwort unter REDDCRYPT registriert. PlugIns für Outlook, iOS, Android, Windows werden zur Verfügung gestellt, aber auch die Versendung über die Weboberfläche ist möglich.

Download

Hinweisblatt zur Signierung und Verschlüsselung von E-Mails mit einem S/MIME Zertifikat

Zum PDFMillionen gestohlenen Identitäten

Wie wichtig ein gut gewähltes Passwort ist, zeigen die Pressemitteilungen des BSI (Bundesamt für Sicherheit in der Informationstechnik), in denen von Millionen gestohlenen Identitäten die Rede ist. Sichere Passwörter sind das A und O bei der Internetnutzung, auch wenn dieses Thema zuweilen lästig ist. Denn wer merkt sich schon gern dutzende verschiedene komplizierte Passwörter.

Doch um seine Privatsphäre und sein Privateigentum zu schützen, ist es unerlässlich auf grundlegende Aspekte bei der Passwortwahl zu achten:

Dazu gehören:

- für jedes System ein anderes Passwort zu nutzen

- keine Passwörter im Internet Browser zu speichern (Datenschutz- und Sicherheitseinstellungen im jeweiligen Browser beachten)

- ein Passwort ist zu ändern, wenn ein Dritter davon Kenntnis erlangt hat (Ein Zwang zum regelmäßigen Wechsel besteht nach Empfehlungen des BSI nicht mehr)

- Namen, Kfz-Kennzeichen, Geburtsdatum, Firmenname, Familienangehörige, Haustiere, Himmelskörper, Bildschirm- oder Tastaturaufschriften sind als Passwort ungeeignet und daher nicht zu verwenden

- Das Passwort sollte nicht aus gängigen Varianten und Wiederholungs- oder Tastaturmustern bestehen, also nicht 12345678 oder qwertz oder 1234abcd usw.

- Trivialwörter bzw. Wörter aus dem Duden oder Lexikon zu vermeiden

Um der großen Anzahl an unterschiedlichen Passwörtern Herr zu werden, kann ein Passwortmanager Abhilfe schaffen. Dabei werden die Passwörter in die Software eingetragen, welche die Daten verschlüsselt speichert. Sie müssen sich dann nur das Masterpasswort merken, um den Passwortmanager zu öffnen. Einige bieten auch eine Drag & Drop – Funktion für Internetzugänge an, mit deren Hilfe Sie das jeweilige Passwort aus dem Passwortmanager in das entsprechende Feld ziehen oder die Felder automatisch ausgefüllt werden. Eine extra Eingabe ist so nicht mehr notwendig und das Passwortdurcheinander ist geordnet.

Passwortmanager können Passwörter zufällig generieren und Zugangsdaten sowie zugehörige Werte wie z.B. die zulässige URL des jeweiligen Dienstes mittels Verschlüsselung sicher verwahren. Durch Verwendung von Diceware wird das Masterpasswort aus natürlichsprachlichen Worten generiert und somit für Menschen gut merkbar. Alle anderen, überall unterschiedlichen, zufälligen, sehr langen und aus einem großen Zeichenvorrat generierten Passwörter können einem selbst komplett unbekannt bleiben. Automatisierte Funktionen helfen beim Eingeben in Browser und andere Programme auch über mehrere Geräte hinweg.

Vorteile des Passwort-Managers

- Verwahren von Passwörtern und Benutzernamen mittels Verschlüsselung

- Unterstützung bei der Passwortvergabe: z. B. durch die Generierung starker Kombinationen und Kennzeichnung schon verwendeter oder schwacher Begriffe.

- Warnung vor gefährdeten Websites und möglichen Phishing-Attacken, z.B. wenn sich die URL der aufgerufenen Webseite von der gespeicherten unterscheidet.

- Synchronisation möglich: Wer Online-Dienste auf mehreren Geräten wie Computer und Smartphone mit unterschiedlichen Betriebssystemen nutzen möchte, kann ein Programm verwenden, das diese synchronisiert.

Unsere besonderen Tipps:

Wo finden sie ihr Passwort wieder?

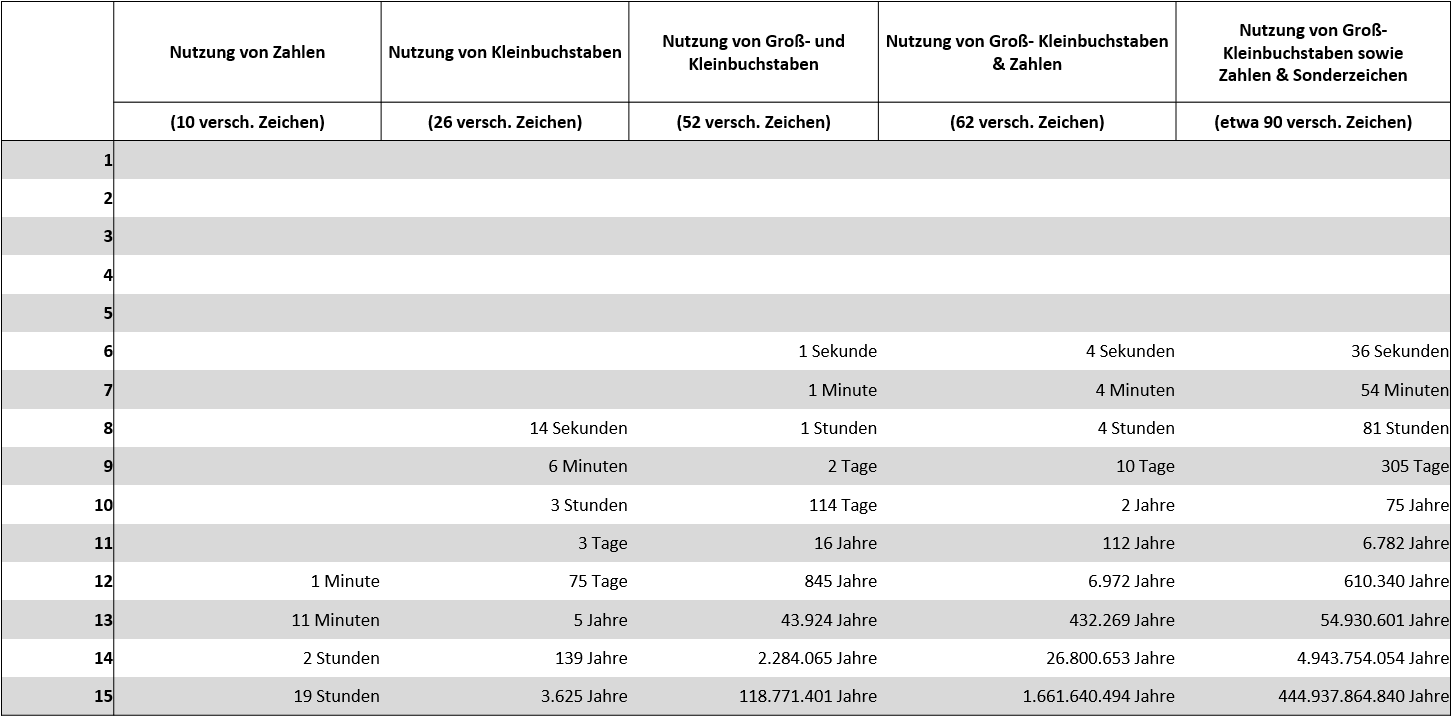

Auch die Programme, die Passwörter knacken, werden immer schneller. Während 2011 die Rechengeschwindigkeit des Rechners noch etwa 2 Mrd. Schlüssel pro Sekunde betrug muss in 2016 schon von der 7-fachen Geschwindigkeit ausgegangen werden.

Generell sollten Passwörter für Onlinezugänge mit den folgenden Eigenschaften verwendet werden:

- Mindestens 12 Zeichen Länge. Sollte bei einzelnen IT-Systemen eine Beschränkung der Passwortlänge bestehen, wird ein Passwort mit der maximal möglichen Länge gewählt.

- Für das Passwort sollten Groß- und Kleinbuchstabe, mindestens eine Zahl und ein Sonderzeichen verwendet werden.

- Das Passwort sollte nicht aus gängigen Varianten und Wiederholungs- oder Tastaturmustern bestehen, also nicht asdfgh oder 1234abcd usw.

Warum benötige ich für jedes Konto ein anderes Passwort?

Wenn einmal ihre Kontodaten bei einem Onlinedienst gestohlen werden und sie immer denselben Benutzernamen (i.d.R. ihre E-Mail-Adresse) und dasselbe Passwort verwenden, so sind andere Systeme, bei denen sie angemeldet sind, ebenso angreifbar. Auch hier können sie davon ausgehen, dass diese Prozesse bereits automatisiert erfolgen und bis der Diebstahl bemerkt wird bzw. öffentlich gemacht wird, werden Monate vergehen.

Wie merke ich mir ein gutes Passwort?

Es gibt unterschiedliche Methoden, sich ein Passwort zu erstellen. Wenn sie sich für einen Passwortmanager entschieden haben, ist die Aufgabe nicht so schwer, denn sie benötigen nur noch ein Passwort. Die gespeicherten Passwörter im Passwortmanager müssen sie nicht kennen. Versuchen sie nicht, ein komplexes Passwort auswendig zu lernen, spätestens nach ihrem Urlaub ist es weg. Bauen sie sich Eselsbrücken, zwei wollen wir aufzeigen:

Variante 1 | Man kombiniert ein Wort mit einer Zahl und tauscht anschließend Zahlen oder Buchstaben mit Sonderzeichen aus, die ähnlich sind:

Geboren1981

Aus „1“ wird „!“ und „o“ wird „0“

Geb0ren!981

Tipp | Wenn sie einen Onlinedienst an dieses Passwort anhängen, können sie auch viele Passwörter einfach verwalten. Hier ein Beispiel: Geb0ren!981+banK. Haben sie schon nachgezählt, das Passwort hat 16 Stellen und erfüllt alle genannten Anforderungen.

Variante 2 | Man nimmt die Anfangsbuchstaben von Namen (z.B. von Familienangehörigen oder Freunden, …) und ergänzt diese mit Geburtstagsdaten. Hier ein Beispiel:

Geburtsdatum: 13.06.1955

Namen: Peter, Heidi, Klara, Alpöhi

Nun die ersten Buchstaben kombiniert mit dem Geburtsdatum: P13H06K55A – einige große Buchstaben werden klein geschrieben – das Sonderzeichen „+“ wird hinzugefügt

Passwort: p13H06+K55a

Auf diese Weise kann man sich eine gute Eselsbrücke bauen. Es gibt aber auch viele andere Kombinationen, Tricks und Methoden, die genauso gut funktionieren.

Wenn sie sich doch einmal ein Passwort aufschreiben müssen, dann behandeln sie den Zettel wie ihre Kreditkarte. Passwörter haben nichts an Bildschirmen oder auf dem Schreibtisch zu suchen.

Tipp | Wir empfehlen ihnen zu prüfen, ob sich ihre E-Mail unter den gestohlenen Account-Daten, die dem Hasso Plattner Institut bekannt sind, befindet. Hier können Sie den HPI Identity Leak Check durchführen. Sollten Sie eine Antwort vom Hasso Plattner Institut erhalten, folgen sie bitte deren Handlungsempfehlungen. Tolle Hinweise zur Erstellung von Passworten finden Sie in einem gelungenen Blog von PrivacyTutor oder auch auf der Webseite BSI für Bürger.

Unser Smartphone ist das Tagebuch 2.0.

Unser Smartphone ist das Tagebuch 2.0. Es kennt unsere Vorlieben und Schwächen, wir vertrauen unserem Smartphone alles an. Während wir aber früher unser Tagebuch unter dem Kopfkissen versteckt haben, gehen wir heute damit wesentlich leichtfertiger um. Egal ob sie ihr ganzes Leben im Smartphone speichern oder es nur zum Telefonieren nutzen, schützen sie es! Sichern sie ihr Gerät mit einem Sperrcode oder Passwort. Wählen Sie dafür als Mindestanforderung kein Muster, sondern eine Zahlenkombination, in der sich manche Zahlen wiederholen. Man erkennt Spuren vom Wischen sehr einfach auf der Oberfläche des Touchpads, wenn man es etwas schräg gegen das Licht hält.

Allein das Sperren des Smartphones reicht oft nicht aus. Hier ein paar Tipps für sie, wie sie ihr Smartphone sicherer machen können. Legen sie selber fest, wie hoch der Schutzbedarf für ihr Smartphone ist.

Sichern sie regelmäßig die Daten Ihres Geräts! Nutzen sie dabei aber nicht die angebotene Cloudlösung vom Betriebssystem (Android, iOS oder Microsoft) bzw. vom Handyhersteller, sondern sichern sie die Daten auf einem USB-Gerät (z.B. Laptop oder USB-Stick) oder einer SD-Karte. Löschen Sie auch Fotos und Videos, die Sie nicht mehr auf dem Handy brauchen. Falls diese auf der SD-Karte gespeichert sind, können sie so bei Verlust nicht mehr in falsche Hände geraten.

Achten sie darauf, welche Daten auf der SD-Karte gespeichert werden. Die externe SD-Karte dient als zusätzlicher Datenspeicher, auf welchem datenintensive Anwendungen ihre Dateien speichern. Insbesondere Fotos, Videos und Musik finden so ihren Speicherplatz. Während die Daten auf dem internen Speicher nun halbwegs geschützt sind, befindet sich die SD-Karte ungeschützt in ihrem Smartphone. Nutzen sie die Verschlüsselungstechnologien des Betriebssystems (soweit vorhanden), um ihr Smartphone und die SD-Karte zu sichern. Vergessen sie allerdings nicht, ihre Daten zuvor zu sichern. Falls die Verschlüsselung schief geht, können sie so den alten Zustand wieder herstellen.

Löschen sie alle Apps, von denen unklar ist, was sie tun, oder die Sie nicht brauchen. Eine App will sich nicht löschen lassen? Werden Sie ruhig etwas unwillig und bockig. Es ist eine Frechheit, dass nicht sie sondern der Handyanbieter und der Anbieter des Betriebssystems die Kontrolle über ihr eigenes Gerät haben.

Die Hersteller des Smartphones, des Betriebssystems und der Telefonanbieter zapfen Daten ab. Beispielsweise kopiert sich Google regelmäßig alle Daten – inklusive ihrer Passwörter, der WLAN-Passwörter ihrer Freunde, ihre Adressbücher, wann sie wo sind, welche WLAN-Netzwerke es dort gibt, etc. Deaktivieren sie deshalb möglichst alle Synchronisationen und löschen sie unbenutzten Konten.

Wenn sie nicht wollen, dass der Anbieter des Betriebssystems alle Daten parallel im Internet speichert und unkontrollierten Zugriff darauf hat, deaktivieren sie alle Synchronisation. Hierfür haben sie die Datensicherung. Achten sie auch auf ihren Kalender. Wer dennoch seine Kontakte und Termine zwischen Geräten synchronisieren will, kann z.B. DAVdroid installieren und einrichten. Wer seinen eigenen Server betreibt, kann auch dorthin synchronisieren.

Löschen sie alle unbenutzten Konten. Sie können auch das Google-Konto komplett löschen. Dann können Sie zwar nicht mehr im Google Play-Store einkaufen, aber es gibt auch hierfür Alternativen (siehe unten bei F-Droid).

Seit September 2015 bietet Google in seinem Android-Betriebssystem die Möglichkeit an, die Einstellungen für ihre Privatsphäre zentral einzustellen. So können sie sowohl über das Internet als auch im Smartphone die Google-Einstellungen unter „Persönliche Daten & Datenschutz“ anpassen. Prüfen sie insbesondere die „Einstellungen für „Werbung“, „Standortfreigabe“ und „Aktivitäteneinstellungen“. Deaktivieren sie hier alle Web- und App-Aktivitäten, Geräteinformationen, Sprach- & Audioaktivitäten, YouTube- und Standortverläufe von Google.

Installieren sie nur sichere Apps aus vertraulichen App-Stores oder Webseiten. Auf dem Smartphone werden mittlerweile so viele vertrauliche und persönliche Daten sowie Passwörter gespeichert, dass diese für Hacker überaus interessant sind. Entsprechend verbreitet sich Malware (Schadsoftware) rasant schnell.

Um an gute Apps zu kommen brauchen Sie keinen Google Play-Store. Der alternative App-Store heißt „F-Droid“, in dem ausschließlich Freie Software vertrieben wird. Dieser liefert Apps für die wichtigsten Funktionen und führt auch Spiele.

Android warnt, wenn man Apps aus „unbekannter Quelle“ installieren möchte. Darunter fällt auch der F-Droid. Das soll davor schützen, versehentlich Schadsoftware zu installieren. Es fesselt einen aber auch an den Google Play-Store und vermittelt den Eindruck, dass alle andere Quellen nicht vertrauenswürdig sind. Prinzipiell sollte Sie sich immer die Frage stellen, welche Software Sie installieren. Im Play-Store findet man ebenfalls versteckte Malware und Spionage-Apps. Bei F-Droid finden Sie mitunter auch Software mit problematischen Eigenschaften wie Tracking und Werbung. Das F-Droid-Team warnt aber in der Beschreibung jeweils deutlich vor diesen „Anti-Features“, damit Sie selbst eine informierte Entscheidung fällen können.

Nutzen sie eine Antivirus-Software, die Bedrohungen werden immer größer. 2011 berichtete das Antivirus-Unternehmen McAfee, dass es Monat für Monat zwei Millionen neue Malware-Files entdeckte. Das deckt sich mit den Schätzungen vom deutschen Forschungsinstitut AV-Test im Jahr 2010. Im Sommer 2013 gab Kaspersky bekannt, dass das Unternehmen jeden Tag fast 200.000 neue Malware-Programme identifiziert und isoliert. Die Antiviren-Programme für Smartphones bieten neben dem Virenscan viele zusätzliche Tools wie Diebstahlschutz, Passwortmanager, WLAN-Prüfung … an. Vergleichen sie die Apps!

Überdecken Sie die Linsen der Kameras bei ihrem Smartphone, wenn sie es nicht als Fotoapparat nutzen wollen. Meistens gibt es eine Linse nach vorne, die permanent auf Sie gerichtet ist, und eine nach hinten, die Sie auf andere Menschen richten. Diese haben keine Möglichkeit, zu erkennen, ob Sie sie vielleicht gerade heimlich fotografieren.

Installieren und nutzen sie den Orbot und den Tor-Browser, um anonym im Netz zu surfen. Wenn sie unterwegs sind, können sie zusätzlich VPN (Virtual Private Network) aktivieren, um den Zugriff auf ihren Datenverkehr durch Fremde zu verhindern.

Das Handy hat man fast immer dabei, und das Betriebssystem sowie Apps wie Facebook und WhatsApp senden alle paar Minuten den aktuellen Standort an ihre Herren. Denn wir besitzen zwar unserer Smartphone, ihre „Herren und Meister“ sitzen aber ganz woanders. Viele Apps greifen unnötig auf Daten zu. Die Erlaubnis erteilt man ihnen bei der Installation. Will man das nicht, kann man nur auf die App verzichten oder sie verwalten die Berechtigungen für App-Zugriffe.

Austauschen von Nachrichten und Bildern

Da das Austauschen von Nachrichten und Bildern über das Mobilfunknetz meist kostenpflichtig ist, nutzen viele Smartphone-Besitzer mittlerweile ein Alternativ-Programm zur herkömmlichen SMS und MMS. Sogenannte Messenger, wie auch WhatsApp als wohl beliebtestes Programm der Deutschen, verwenden dagegen das Internet zur Datenübermittlung. Was dabei die Anwender oft nicht interessiert, wie sicher diese Daten übertragen werden und wo die Daten in welchem Umfang gespeichert werden. Datenschutzerklärungen der Diensteanbieter werden selten gelesen bevor sie bestätigt werden.

Mit dem Zukauf von WhatsApp durch Facebook ist eine Diskussion über die Nutzung von alternativen Messengern entbrannt. Facebook kaufte WhatsApp mit dem Versprechen, dass alles beim „Alten“ bleibt. Unabhängig davon, ob zukünftig eine gezielte Werbung stattfindet, sollte sich jeder Anwender darüber klarwerden, dass alle Informationen aus wirtschaftlichen Interessen und zur Profilbildung ausgewertet werden. Es geht nicht nur um die Kommunikationsdaten, sondern auch um sämtliche Kontaktdaten aus den Smartphones, unabhängig ob der Kontakt selbst bei WhatsApp registriert ist.

Vor dem Hintergrund des Wechsels zu einem neuen Messenger stellt sich die Frage, welcher derzeit die Privatsphäre am meisten schützt. Bei der Auswahl eines neuen Messengers sollte nicht die bequemste Handhabung das Hauptkriterium sein. Unter Berücksichtigung von datenschutz- und datensicherheitsrelevanten Aspekten empfiehlt es sich darauf zu achten, dass sich die Server in Europa befinden und die Kommunikation verschlüsselt erfolgt. Hier haben sich vor allem die Schweizer Smartphone-Anwendungen Threema und myEnigma hervorgetan.

Threema ist ein Messenger, der in der Schweiz entwickelt wurde. Der Messenger ermöglicht die Kommunikation mit anderen Threema-Nutzern. Benutzer von Threema können Einzel- und Gruppennachrichten senden und Sprachnachrichten, Fotos, Videos und Dokumente austauschen sowie Video- und Sprachtelefonie zu anderen Threema-Nutzern verwenden. Threema verwendet standardmäßige Mobiltelefonnummern als Identifikatoren, es ist aber auch der Austausch der ThreemaID oder die Verknüpfung per Scan möglich. Für eine vertrauliche Kommunikation bietet der Messenger eine Ende-zu-Ende-Verschlüsselung an. Die Software von Threema ist kostenpflichtig.

Signal ist ein plattformübergreifender, verschlüsselter Messenger, der von der gemeinnützigen Signal Foundation und ihrer Tochtergesellschaft Signal Messenger LLC in den USA entwickelt wurde. Benutzer können Einzel- und Gruppennachrichten senden, die Dateien, Sprachnotizen, Bilder und Videos enthalten können. Es kann auch verwendet werden, um Einzel- und Gruppen-Sprach- und Videoanrufe zu tätigen. Signal verwendet standardmäßige Mobiltelefonnummern als Identifikatoren und sichert die gesamte Kommunikation mit anderen Signal-Benutzern durch Ende-zu-Ende-Verschlüsselung. Die Client-Software enthält Mechanismen, mit denen Benutzer die Identität ihrer Kontakte und die Integrität des Datenkanals unabhängig überprüfen können. Die Software von Signal ist kostenlos und Open Source.

Telegram ist ein Messenger, der in Russland entwickelt wurde. Der Messenger ermöglicht die Kommunikation mit anderen Telegram-Nutzern. Benutzer von Telegram können Textnachrichten, Sprachnachrichten, Fotos, Videos und Dokumente austauschen sowie Sprach- und Videotelefonie zu anderen Telegram-Nutzern verwenden. Bei „normalen Nachrichten“ ist die Kommunikation zwischen Telegram-Server und dem Endgerät durch eine Transportverschlüsselung gesichert. Für eine vertrauliche Kommunikation bietet die Software mit Ende-zu-Ende-Verschlüsselung jedoch nur als optionale Funktion, die man jeweils selbst anwählen muss.

Wer WhatsApp den Rücken kehren will sollte darauf achten, dass die App nicht nur deinstalliert wird, sondern dass das Konto in den Einstellungen unter „Account“ gelöscht wird.

Die richtigen Programme und Updates

Im Hackergeschäft geht es nicht mehr um Schadenfreude, sondern um viel Geld, Informationen und Macht. Viele Kriminelle suchen Mittel und Wege, ihre bösartige Software (Malware) zu Geld zu machen, etwa durch den Diebstahl von Identitäten (z.B. Phishing), Erpressung von Nutzern (Verschlüsselung von Daten durch Ransomware), dem Datenklau und andere Methoden. Ermöglicht werden die kriminellen Machenschaften durch eine Vielzahl von Viren, die per E-Mail über Trojaner, durch infizierte Webseiten oder durch Bereitstellung von Dateien in Clouds ihren Weg zum heimischen PC finden. Täglich tauchen so über 50.000 neue Viren auf, Anbieter von AntiVirenSoftware sprechen sogar von dem vierfachen Wert.

Das richtige Virenschutz-Programm

Ein „Muss“ für jeden PC oder Laptop ist die Installation eines Virenschutz-Programms. Es gilt gefährliche Programme und Dateien, die per E-Mail oder beim Surfen im Internet abgerufen werden, frühzeitig zu erkennen und zu eliminieren. Auf dem Markt gibt es zahlreiche Virenschutz-Programme, vertrauen sie nicht dem Virenschutz des Betriebssystems. Grundsätzlich empfiehlt es sich, bei dem Schutzprogramm Geld auszugeben, denn Tests haben ergeben, dass die Freeware-Versionen schlechter abschneiden als die kostenpflichtigen Programme. Vom Bundesamt für Sicherheit in der Informationstechnik, dem BSI wird auch leider kein konkretes Programm empfohlen. Neben vielen anderen Testeinrichtungen hat Heise verschiedene Programme getestet. Sie sollen zur Orientierung dienen.

Regelmäßige Updates

Das Virenprogramm sollte mit dem Einschalten des Rechners ein Update der aktuellen Virendatenbank durchführen. Zusätzlich ist darauf zu achten, dass regelmäßig die Aktualität vom Betriebssystem bzw. von Anwendungen geprüft wird, und Updates installiert werden. Gerade hier werden bei den Sicherheits-Updates Hintertüren und Sicherheitslücken geschlossen, die bekannt geworden sind.

Worauf ist noch zu achten?

Vertrauen sie keiner E-Mail, die sie erhalten! Betrachten sie jede E-Mail mit einer gewissen Skepsis, selbst wenn sie von einem Freund oder Familienmitglied kommt, denn dessen E-Mail-Konto kann bereits geknackt worden sein. Wenn ihnen gerade hier auffällt, dass der Inhalt der E-Mail nicht zum Versender passt, weil dieser beispielsweise einen Tipp für eine Webseite verschickt, dann halten sie inne. Prüfen sie die E-Mail und den Link, aber nicht durch das Anklicken, sondern darüberwischen der Mouse. Verbirgt sich dahinter ein unbekannter Link (Link wird i.d.R. in einem separaten Fenster angezeigt), dann folgen sie ihm nicht. Die Weiterleitung per Link auf einen unbekannten Server, meist im unerreichbaren Ausland, ist das sicherste Mittel, um den Rechner zu infizieren. Sobald der Link angeklickt ist, wird ein Skript ausgeführt und das Schadprogramm ist installiert, wenn sie nicht geschützt sind.

Neben den E-Mails der Freunde und Verwandten gibt es aber noch die Fälschung vieler anderer Versender, wie Onlineshops, Banken, Telekommunikationsanbieter, …. Hinterfragen sie auch hier jede E-Mail auf den Wahrheitsgehalt, denn die gefälschten E-Mails werden immer besser. Es sind kaum noch Schreibfehler zu finden, die E-Mails werden mit den Logos und Angaben der Unternehmen versendet. Hinterfragen sie insbesondere die nachfolgenden 5 Merkmale:

- den Absender der E-Mail.

Oft verbirgt sich in der E-Mail-Adresse der richtige Absender, bspw. gmx oder web.de. Vertrauen sie aber nicht sofort der E-Mail, wenn alles stimmt, denn auch der Absender wird bereits gut gefälscht!

- den Anlass der E-Mail.

Die echten Diensteanbieter werden sie kaum per E-Mail auffordern, ihre Konto- bzw. Accountdaten zu prüfen bzw. zu aktualisieren. Auch Mahnungen oder Rechnungen sind zu hinterfragen.

- Dateianhänge.

Die Kriminellen versuchen gern, die Computerviren in Dateianhängen per E-Mail zu versenden. Wenn sie sich nicht sicher sind, dann öffnen sie diesen nicht. Vor allem vor Dateianhängen mit Doppelendungen wie *.pdf.zip ist abzuraten. Die jüngste Vergangenheit hat aber schon gezeigt, dass Viren sogar in Word-Dateien als Rechnung versendet wurden.

Leider kann man nicht davon ausgehen, dass jeder Virus von der AntiVirenSoftware erkannt wird. Denn bei über 50.000 neuen Viren pro Tag kann die Virendatenbank nicht aktuell sein.

- die persönliche Anrede.

Da die Kriminellen selten die genaue Identität kennen, versenden sie ihre E-Mails mit einer allgemeinen Ansprache wie: Lieber Kunde oder Sehr geehrter Kunde. Sollten allerdings ihre Daten bei einem Onlinedienst gestohlen worden sein, in dem ihr Name mit der E-Mail-Adresse verknüpft werden kann, können sie auch E-Mails mit einer persönlichen Anrede erhalten. Es reicht das Hacken eines Online-Newsletteranbieters.

- den Link.

Wie oben schon erwähnt, ist die sicherste Methode, bei ihnen einen Virus zu installieren, sie auf einen Server weiterzuleiten, von dem sich die Schadsoftware installieren kann. Klicken sie also nie leichtfertig auf den Link, vor allem dann nicht, wenn er noch zusätzlich markiert ist. Wischen sie mit dem Mousezeiger vorsichtig darüber und der wahre Zielort wird sich zeigen. Sobald etwas ungewöhnlich aussieht, sollten sie nicht klicken.

Die Zukunft wird viel Neues bringen, auch die Angriffsmethoden werden perfektioniert werden. Unsere Smartphones und Tablets fallen immer stärker in das Augenmerk von Kriminellen, da hier viele Informationen zu uns gespeichert sind (siehe Smartphone als Tagebuch). Bringen sie deshalb immer ein gesundes Misstrauen mit.

Schutz vor Dieben

Die Verschlüsselung der eigenen Daten, also des Laptops, der externen Festplatte oder des USB-Sticks, bietet den Schutz, dass diese den Dieben nicht im Klartext in die Hände fallen. Denn neben den eigenen Urlaubsfotos oder dem Schriftverkehr liegen mitunter auch Passwörter ungeschützt auf der Festplatte des Laptops. Denn wenn Sie vielleicht ihrem Browser gesagt haben, dass die Zugangsdaten gespeichert werden sollen, liegen diese anschließend irgendwo auf der Festplatte. Das sind zum Beispiel die Zugangsdaten zum Online-Banking-Portal, zum Online-Shop oder von ihnen bevorzugte soziale Netzwerke.

Was soll verschlüsselt werden?

Die Daten auf der Festplatte und dem Benutzerverzeichnis werden standardmäßig nicht verschlüsselt, ebenso nicht auf externen Datenträgern. Durch das Login-Passwort für das Benutzerkonto am Laptop wird lediglich der Zugang über das Betriebssystem verwaltet. Wird die Festplatte als normales Speichermedium, also als externe Festplatte, eingebunden oder eine Live-CD bzw. ein USB-Stick mit einem eigenen Betriebssystem benutzt, kann die die Passwortabfrage umgangen werden. Deshalb sollten zumindest ihre Benutzerdaten, besser noch das Benutzerverzeichnis bzw. die gesamte Festplatte verschlüsselt werden. Wenn Sie die gesamte Festplatte verschlüsseln, wird damit auch das Betriebssystem verschlüsselt, das heißt: Ohne das richtige Passwort kann Ihr Rechner nicht hochfahren.

Dateien verschlüsseln

Die meisten Komprimierungsprogramme erlauben die Angabe eines Passworts. Das kostenfreie Programm 7-Zip kann AES verschlüsseln. Auch die Basis ZIP-Verschlüsselung ist nicht einfach zu knacken, wenn ein hinreichend sicheres Passwort verwendet wird. Wenn Sie z.B. in einer Gruppe Unterlagen austauschen, muss einmalig ein sicheres Passwort festgelegt werden. In der Handhabung bequemer als die ZIP-Verschlüsselung ist AxCrypt. Es bietet eine sichere AES-Verschlüsselung, kann Passwörter speichern und integriert sich in den Windows-Explorer, so dass mit der rechten Maustaste direkt verschlüsselt und entschlüsselt werden kann. Dabei können nicht nur einzelne Dateien, sondern direkt ganze Ordner verschlüsselt werden.

Festplatten verschlüsseln

Bei aktuellen Betriebssystemen gehört die Möglichkeit, einzelne Partitionen oder die gesamte Festplatte zu verschlüsseln, zum Standard. Die verschiedenen Betriebssysteme nutzen dabei unterschiedliche Lösungen, Windows 10 Professional verwendet zum Beispiel BitLocker. Mac OS X hat standardmäßig die Funktion FileVault/FileVault 2 an Bord. Ab Mac OS X 10.7 wird damit statt des eigenen Nutzerverzeichnisses die gesamte Festplatte verschlüsselt. Eine Anleitung gibt es von den Systemanbietern.

Für ältere Windows-Versionen besteht die Möglichkeit, Dateien und Verzeichnisse oder das gesamte Dateisystem bzw. die komplette Festplatte mit einer Software zu verschlüsseln. So empfiehlt sich das freie und kostenlose Verschlüsselungstool Truecrypt 7.1a bzw. da dieses nicht mehr weiterentwickelt wird, dessen Nachfolger Veracrypt oder das noch einfachere DiskCryptor. Mit den Verschlüsselungsprogrammen können sensible Dateien verschlüsselt in sogenannten Container-Dateien gespeichert werden, die sich nach Einhängen mit Passworteingabe wie Laufwerke nutzen lassen und auch komplette Datenträger verschlüsseln. Neben den kostenlosen Softwarelösungen gibt es selbstverständlich auch zahlreiche Tools, für die es sich lohnt, Geld auszugegeben, denn kein Produkt ist letztendlich umsonst. So vereint beispielsweise Steganos Privacy Suite verschiedene Produkte, wie einen Passwort-Manager, einer Verschlüsselung für Festplatten und Datenträger (Safe), einer E-Mail Verschlüsselung und dem rückstandslosen Löschen von Daten.

Auch die meisten Mobilgeräte (Android, iOS) unterstützen mittlerweile Datenträger-Verschlüsselung. Hier ist es besonders wichtig, diese zu aktivieren!

Datensicherung

Wem ist es noch nicht passiert, dass aus Versehen Daten gelöscht wurden, die noch benötigt werden. Wenn es sofort auffällt, kann man sie oft noch aus dem Papierkorb wiederherstellen. Was aber, wenn dieser bereits gelehrt wurde? Viel schlimmer wird es, wenn ein sogenannter Erpresser-Trojaner ihre Festplatte verschlüsselt hat oder sie ihren Laptop verloren haben bzw. dieser gestohlen wurde. In diesen Fällen kommt der Datensicherung eine sehr große Bedeutung zu.

Bei der Datensicherung ist zu unterscheiden, ob nur die „Eigenen Dateien“ gesichert werden sollen oder das ganze Betriebssystem (Wiederherstellung). Das Betriebssystem bietet eine Datensicherung direkt mit an und erinnert sie auch regelmäßig daran, eine Datensicherung durchzuführen. Für die Sicherung der ihnen wertvollsten Daten, also Bilder und Filme, Musik, Schriftverkehr aber auch des E-Mail-Verkehrs sollten sie eine Strategie entwickeln, um regelmäßig diese Daten auf andere Datenträger zu übertragen bzw. zu synchronisieren.

Wo können Daten gesichert werden?

Es gibt unterschiedliche Speicherorte, auf denen sie ihre Daten sichern können. Bei der Wahl des Ortes sollte berücksichtigt werden, dass die wichtigsten Daten möglichst an einem räumlich getrennten Ort gespeichert werden, um diese auch bspw. nach einem Brand nicht zu verlieren. Die einfachste Datensicherung ist ein externer Datenträger. Hier sollte entsprechend dem (zu erwartenden) Datenvolumen eine externe Festplatte oder ein USB-Stick gewählt werden. Bevor die Datenträger zur Datensicherung genutzt werden, sollten sie verschlüsselt werden. Anderenfalls ist die Datensicherung ungeschützt und jeder kann ohne Probleme die Daten aufrufen. Sie sollten mindestens zwei externe Datenträger zur Datensicherung einrichten. Somit haben sie immer die Möglichkeit, einen Datenträger bei einem Familienmitglied oder guten Freund zu hinterlegen und diese im Austausch zu aktualisieren.

Wenn mehrere Geräte im Haushalt genutzt werden (PCs, Laptops aber auch Smartphones und Tablets), lohnt es sich, einen NAS-Server einzurichten; also einen externen Festplattenspeicher zur Speicherung von Dateien, der im Heimnetzwerk eingebunden wird. Der NAS-Server wird mit dem Internet-Router verbunden, sodass alle Geräte im Netzwerk das Speichermedium finden können. Die handelsüblichen NAS-Server gestatten es auf der eigenen Betriebssystemebene, Benutzer und Laufwerke anzulegen und die Berechtigungen für den Datenzugriff zu verwalten. So kann ein eigenes internes Heimnetzwerk aufgebaut werden, in welchem jeder Benutzer auch nur die Daten sehen kann, für die er die Rechte hat. Nach der Einrichtung des NAS-Servers können die eingerichteten Laufwerke entsprechend der eingerichteten Rechte im Explorer dauerhaft verknüpft werden. Es empfiehlt sich, den NAS-Server als Hauptspeicherort auszuwählen und alle Dateien direkt auf dem Server zu speichern. Eine zusätzliche Sicherung kann auf einem heimischen PC oder in einer Cloud erfolgen.

Tipp | Achten sie beim Kauf des NAS-Servers darauf, dass dieser zwei Festplatten hat. Diese sollten sie spiegeln, um sicherzustellen, dass nach einem möglichen Defekt des Hauptlaufwerks die Daten nicht verloren gehen und sie ohne Probleme sofort weiterarbeiten können. Man spricht hier von einem RAID-System.

Die Datensicherung in einer Cloud sollte gut überlegt sein. Vertrauen sie nicht ohne weiteres ihre Daten einem anderen Unternehmen an. Amerikanischen Dienstleister wie Google (Google Drive), Microsoft (OneDrive), Apple, Amazon oder Dropbox empfiehlt es sich zu meiden, denn mit dem Akzeptieren der Nutzungsbedingungen gibt man oft auch die Rechte, am Dokument bzw. Bild ab oder man gestattet den Unternehmen, die Dateien zu anderen Zwecken auszulesen. Hinzu kommt, dass die Daten unter anderem in Amerika gespeichert werden und somit auch die Geheimdienste die Möglichkeit erhalten können, auf die Daten zuzugreifen. Wollen sie das? Nutzen sie besser deutsche Anbieter als sichere Alternative! Bei der Datensicherung in eine Cloud ist zudem zu beachten, dass der Datenverkehr aus dem Heimnetzwerk heraus oft beschränkt ist und somit der Upload der Daten schnell mehrere Stunden bis Tage dauern kann.

Hinweis | Nehmen sie auch vor Gratis-Anwendungen in der Cloud Abstand. Wer etwa Google Docs verwendet oder eine Tabellenkalkulation, ein PDF oder ein Word Dokument auf Google Drive hochlädt, überträgt Google automatisch sämtliche Rechte an dem Dokument. Die Nutzungsbedingungen lauten hier wie folgt: „Wenn Sie Inhalte in oder über unsere Dienste hochladen oder einstellen oder in unseren Diensten oder über unsere Dienste speichern, senden oder empfangen, räumen Sie Google (und denen, mit denen wir zusammenarbeiten) das Recht ein, diese Inhalte weltweit zu verwenden, zu hosten, zu speichern, zu vervielfältigen, zu verändern, abgeleitete Werke daraus zu erstellen (einschließlich solcher, die aus Übersetzungen, Anpassungen oder anderen Änderungen resultieren, die wir vornehmen, damit Ihre Inhalte besser in unseren Diensten funktionieren), zu kommunizieren, zu veröffentlichen, öffentlich aufzuführen, öffentlich anzuzeigen und zu verteilen.“ (Stand 2016) Denken Sie einmal darüber nach. Hätte J.K.Rowling Harry Potter in Google Docs geschrieben, hätte sie Google die weltweiten Rechte an ihrem Werk übertragen.

Massenhaftes sammeln von Daten

Recht auf Auskunft

Das Internet ist nicht der einzige Ort dieser Welt, an dem ihre Daten gesammelt, gespeichert und verarbeitet werden. Auch in der Alltagswelt werden unbemerkt massenhaft Daten gesammelt, so zum Beispiel von zahlreichen Unternehmen im Dienstleistungssektor aber auch Adresshändlern, Kundenbindungsprogramme wie z.B. PayBack oder DeutschlandCard, Auskunfteien, Meldebehörde etc. Haben sie noch einen Überblick, wer ihre Daten speichert und an wen weitergibt? Nein?

Im Folgenden soll auf einige lokale Diensteanbieter eingegangen werden, die ohne ihr Wissen Daten über sie speichern und nutzen, ohne dass sie sich im Internet bewegt oder dort Daten hinterlassen haben. Die Übersicht wird allerdings nie ein Anspruch auf Vollständigkeit haben. Des Weiteren zeigen wir ihnen Wege auf, um den Umfang der Datenspeicherung zu erfahren und sich gegen die Weiternutzung zu wehren.

Auskunftspflicht

Es gibt ein gesetzliches Auskunftsrecht, dessen Grundlage die EU-Datenschutz-Grundverordnung ist. Enthalten ist das Auskunftsrecht in Art. 15 DSGVO im Rahmen der Rechte der Betroffenen. Geregelt ist insbesondere die Auskunftspflicht gegenüber den Anfragenden zu

- Den gespeicherten Daten zur Person, auch soweit sie sich auf die Herkunft dieser Daten beziehen, die

- den Empfänger oder die Kategorien von Empfängern, an die Daten weitergegeben werden, und

- den Zweck der Speicherung.

Das unabhängige Landeszentrum für Datenschutz Schleswig-Holstein hat das Kurzpapier der Datenschutzkonferenz (DSK) veröffentlicht. Neben der Auskunftsanfrage hat man auch die Möglichkeit, die weitere Nutzung zu untersagen. Aus diesem Grund stellen wir ihnen gern unser Anschreiben zur Verfügung, welches sie gern und kostenfrei nutzen können. (Hinweis | Mit Klick in die grauen Formularfelder können sie den Inhalt ändern.) Sollte sich die angefragte Stelle nicht innerhalb eines Monats bei ihnen wie gefordert mit dem vollständigen Umfang melden, können sie den zweiten Schritt gehen und sich bei der zuständigen Aufsichtsbehörde für Datenschutz beschweren. Zuständig ist in diesem Fall die Aufsichtsbehörde des Bundeslandes, in welchem sich das angefragte Unternehmen befindet. Eine aktuelle Übersicht finden sie auf den Webseiten des Bundesbeauftragten für Datenschutz und Informationsfreiheit. Sie können auch hier gern wieder unsere Vorlage nutzen.

Werbung im Briefkasten

Oft wundert man sich, wieso sich regelmäßig Werbung von unbekannten Firmen im Briefkasten befindet. Der Grund dafür ist, dass Adressdaten ohne ihr Wissen durch andere Unternehmen gespeichert und genutzt bzw. weitergegeben werden. Achten sie einfach beim nächsten Mal darauf, ob auf dem Werbeschreiben irgendwo am Rand im Kleingedruckten ein Hinweis auf die Möglichkeit des Widerspruchs steht. Nach Art. 21 DSGVO i.Z.m. Artt. 13, 14 DSGVO ist dieses Pflicht. Zusätzlich hat der Werbende anzugeben, ob und von welchem Adresshändler er die Daten hat.

Auf jeden Fall können sie jetzt ihr Recht auf Auskunft und Widerspruch in Anspruch nehmen, um zukünftig von der Werbung verschont zu bleiben. Nutzen sie hierzu untenstehendes Anschreiben. Mit der Auskunft muss der Werbende die Herkunft der Daten angeben. Spätestens jetzt haben sie die Quelle gefunden und können diese ebenfalls kontaktieren.

Auskunfteien

Auch gegenüber Auskunfteien wie der Schufa gibt es seit einigen Jahren die Möglichkeit, einmal im Jahr eine kostenlose Selbstauskunft einzuholen. Machen Sie Gebrauch von diesem Auskunftsrecht, denn Irrtümer in den gespeicherten Daten können schnell dazu führen, dass beispielsweise eine Kreditanfrage negativ ausfällt oder ein Mietvertrag nicht zustande kommt, weil der Score-Wert zu schlecht ist.

Um Auskünfte bei den großen Auskunfteien (Bürgel, Schufa, Creditreform, Deltavista, arvato infoscore) einzuholen, gibt es den Auskunftsgenerator von Datenschmutz, der Ihnen die mühsame Arbeit zum Zusammentragen der Adressen abnimmt. Zudem werden Anfragen an deutsche und europäische Ermittlungsbehörden unterstützt.

Adresshändler

Um Produkte und Dienstleistungen gezielt anzubieten, greifen Unternehmen oft auf Adresshändler zurück, die entsprechend vorgegebener Kriterien einen Filter setzen. Nach alter Rechtslage gab es das sog. „Listenprivileg“ (§ 28 BDSG-alt), wonach Listendaten (darunter fiel unter anderem der Name und die postalische Anschrift) für Werbezwecke genutzt werden durften. Die DSGVO und das BDSG-neu enthält keine dem Listenprivileg entsprechende Regelung. Für den Adresshandel kommt daher als Rechtsgrundlage entweder die Einwilligung des Betroffenen nach Art. 6 Abs. 1 lit. a) DSGVO oder das berechtigte Interesse des Verantwortlichen oder eines Dritten an der Datenverarbeitung nach Art. 6 Abs. 1 lit. f) DSGVO in Betracht. Wobei das berechtigte Interesse nach Ansicht des LfDI Baden-Württemberg in der Regel nicht gegeben ist.

Doch neben den vorgegebenen Daten speichern Adresshändler weit mehr Daten über jeden Haushalt. Die Quellen sind meist frei zugängliche Daten. Zu den größten Adresshändlern in Deutschland gehören die:

- Deutsche Post AG

- Global Group Dialog Solution AG

- AZ Direct GmbH

- Schober Direct Media GmbH & Co. KG

Die Deutsche Post wirbt mit 46 Millionen Adressen von Privathaushalten. Mehr als eine Milliarde qualifizierte Merkmale aus dem mikrogeografischen System microdialog ermöglichen eine zielgruppengenaue Adressselektion: Statistische Daten zu Soziodemografie wie Kaufkraft, Alter, Familienstruktur, Konsumdaten wie Sortimentsaffinität und Affinität für On- und Offline-Versandhandel, Strukturdaten wie Gebäudetyp und Anteil Neubauten, Automotive-Informationen wie Fahrzeugdichte und PKW-Alter, Finanz-Informationen wie Affinität für bestimmte Bank- und Versicherungsprodukte sowie Lebenswelt-Informationen zu Lebensstilen, Kaufmotiven und Werten, zu Konsumvorlieben, zur Wohnstruktur und zur Region gehören zum Datenumfang. Wenn sie erfahren möchten, was die Deutsche Post über sie gespeichert hat, richten sie ihr Auskunftsanschreiben an den/die Datenschutzbeauftragte. Die Adresse finden sie auf der Datenschutzerklärung der Webseite.

Die Bisnode Marketing GmbH (vormals Global Group Dialog Solutions AG) verfügt nach eigenen Angaben über 40 Millionen Adressen von Privathaushalten und 34 Millionen Haushalten bzw. 21 Millionen Häuser mit über 200 mikrogeografischen Merkmalen auf Hausebene. Die Bisnode Marketing GmbH stellt für die Auskunftsanfrage auf ihrer Datenschutzerklärung ein Formular zur Auskunftsanfrage und zum Widerspruch zur Verfügung.

Die Adressdatenbank der Bertelsmann-Tochter AZ Direct umfasst ebenfalls 68 Millionen Adressen. Als Basis für die Adressselektionen dienen 600 adressqualifizierende Profilinformationen wie Informationen zu Soziodemografie, Psychografie, Konsumeigenschaften, Lebensphasen …. Auch bei AZ Direct befindet sich die Anschrift, an welche die Auskunftsanfrage gerichtet werden kann, auf der Datenschutzerklärung der Webseite.

Bei Schober können sie aus einem Datenbestand von über 30 Millionen Konsumentenadressen und weiteren Merkmalen wie über 19 Millionen Gebäudedaten sowie Lifestyle-Informationen, Konsum- und Strukturmerkmalen auswählen. Schober stellt für die Auskunftsanfrage auf ihrer Datenschutzerklärung ein Formular zur Auskunftsanfrage und zum Widerspruch zur Verfügung.

Aktiver Verbraucherschutz

Um sich gegen unerwünschte Werbung zu schützen, kann man sich in Robinsonlisten (Verbraucherschutzlisten) zum Beispiel unter https://www.robinsonliste.de/ registrieren. Der Verein Deutsche Robinsonlisten e.V. betreibt die Datenbank in Kooperation mit der Gründungsorganisation, dem I.D.I. Verband e.V. Der Deutscher Dialogmarketing Verband e.V. bietet ebenfalls eine Registrierung in der DDV Robinsonliste unter https://www.ichhabediewahl.de/ an.

Seriöse, werbende Unternehmen respektieren ihre Wünsche und gleichen regelmäßig die registrierten Adressdaten mit ihrem Datenbestand ab, und blockieren die registrierten Adressen vor jeder Werbeaktion. Nutzen sie die Möglichkeit!